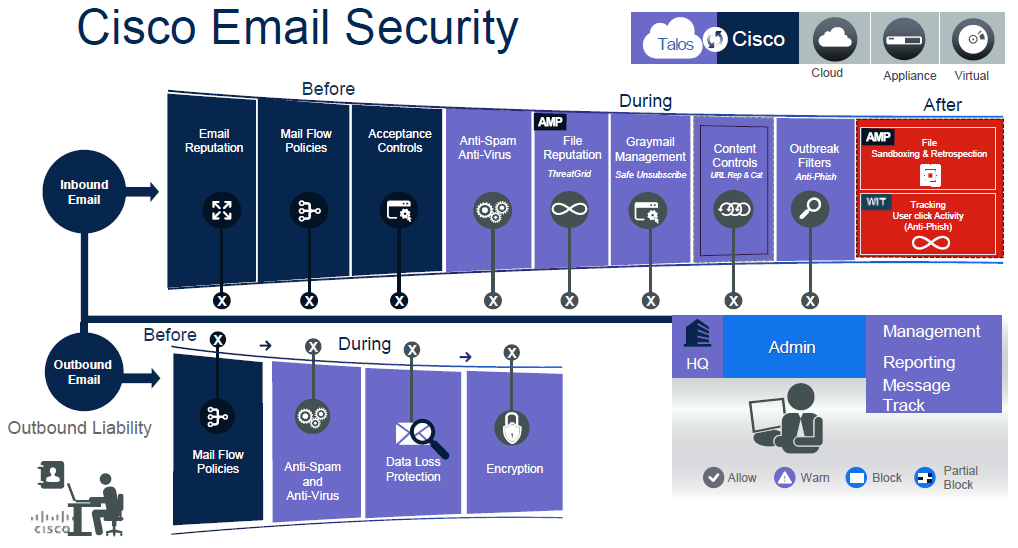

思科邮件网关ESA策略配置

思科邮件网关收发邮件安全策略

思科邮件安全设备(Cisco Email Security Appliance, ESA)是用于保护企业电子邮件系统免受垃圾邮件、恶意软件、钓鱼攻击等威胁的解决方案。以下是其部署与安全策略配置的关键步骤和要点:

一、部署准备

1、硬件/虚拟设备选择

根据企业邮件流量选择硬件型号(如C160、C360等)或虚拟设备(VMware ESXi或AWS/Azure云版本)。

确保设备满足网络带宽和性能需求。

2、网络规划

确定ESA的网络接口角色(如Data接口用于邮件流量,Management接口用于管理)。

配置IP地址、子网掩码、网关和DNS服务器。

设置邮件流路径(邮件网关模式:入站/出站代理)。

3、系统初始化

通过Web界面(HTTPS)或CLI完成初始配置。

设置主机名、时区、NTP服务器和时间同步。

创建管理员账户并启用多因素认证(MFA)。

二、基础邮件流配置

1、定义邮件流策略

入站邮件:配置Inbound Mail Flow,将ESA设为MX记录指向的设备。

出站邮件:配置Outbound Mail Flow,将内部邮件服务器(如Exchange)的流量路由到ESA。

使用Listener设置SMTP端口(默认25/587)和IP绑定。

2、邮件路由与域配置

添加企业域名(Mail Domains),配置为Internal Domain。

设置Host Access Table (HAT),定义不同来源/目标的邮件处理策略(如中继、拒绝、过滤)。

三、安全策略配置

1、反垃圾邮件(Anti-Spam)

启用思科智能多层级扫描(Cisco SenderBase + Talos威胁情报)。

调整反垃圾邮件引擎敏感度(Spam Quarantine阈值)。

自定义黑白名单:通过Sender Groups或Block/Accept List过滤特定IP/域名。

2、防病毒(Anti-Virus)

启用防病毒引擎(Sophos或McAfee集成)。

配置实时扫描和文件类型过滤(如阻断.exe、.js附件)。

设置病毒隔离策略并通知管理员。

3、防钓鱼与恶意链接

启用URL过滤(Cisco Threat Grid或第三方集成)。

使用URL Rewriting重写可疑链接或阻断访问。

配置Anti-Phishing策略检测伪造发件人。

4、内容过滤与数据防泄漏(DLP)

创建内容过滤器(Content Filters)扫描敏感关键词(如信用卡号、SSN)。

设置附件类型限制(如禁止.zip未加密)。

配置出站邮件的DLP策略,防止数据泄露。

5、高级威胁防护(ATP)

启用沙盒分析(集成Cisco Advanced Malware Protection, AMP)。

配置零日攻击检测与动态文件分析。

6、邮件加密

启用TLS加密:强制或选择性加密(基于收件人域)。

配置证书(Let’s Encrypt或企业CA颁发的SSL证书)。

使用思科邮件加密(Cisco Email Encryption)实现端到端加密。

四、发件人认证与反欺骗

SPF、DKIM 和 DMARC 是三种用于保护电子邮件安全的协议,防止垃圾邮件和钓鱼攻击。下面用通俗的方式解释它们:

1、SPF/DKIM/DMARC验证

SPF:检查邮件是否来自合法服务器。启用SPF检查验证发件人IP合法性。

DKIM:确保邮件内容未被篡改。配置DKIM签名验证邮件完整性。

DMARC:结合 SPF 和 DKIM,决定如何处理未通过验证的邮件,并提供反馈。支持DMARC策略解析(基于p=reject/quarantine)。

这些协议共同作用,提升电子邮件的安全性,减少垃圾邮件和钓鱼攻击的风险。

2、发件人策略框架SPF(Sender Policy Framework)

在DNS中发布企业SPF记录,授权合法发件IP。

作用:SPF 用来验证邮件是否来自授权的服务器。

比喻:就像你家的门卫,检查访客是否在允许的名单上。如果不在,门卫会拒绝进入。

工作原理:邮件的发送方在 DNS 记录中列出允许发送邮件的服务器。接收方检查邮件是否来自这些服务器,如果不是,邮件可能被标记为垃圾邮件或拒收。

3. DKIM(DomainKeys Identified Mail)

作用:DKIM 用来验证邮件在传输过程中是否被篡改。

比喻:就像给信件盖上印章,确保信件在传递过程中没有被拆开或修改。

工作原理:发送方在邮件中添加一个加密签名,接收方通过 DNS 获取公钥来验证签名。如果签名无效,说明邮件可能被篡改。

4.DMARC(Domain-based Message Authentication, Reporting, and Conformance报告

配置ESA生成并发送DMARC聚合报告至指定邮箱。

作用:DMARC 结合 SPF 和 DKIM,告诉接收方如何处理未通过验证的邮件,并提供报告。

比喻:就像公司的安全政策,规定如何处理可疑访客,并定期汇报安全情况。

工作原理:发送方在 DNS 中发布 DMARC 记录,说明如果邮件未通过 SPF 或 DKIM 验证,接收方应采取的措施(如拒收或标记为垃圾邮件),并发送报告给发送方。

五、日志、监控与报告

1、日志管理

启用系统日志(Syslog)并发送至SIEM(如Splunk、Cisco SecureX)。

配置邮件跟踪(Message Tracking)实时查询邮件状态。

2、生成报告

使用Security Analytics and Reporting生成威胁趋势报告。

定期查看反垃圾邮件、病毒攻击等统计信息。

3、告警配置

设置阈值告警(如CPU/内存超限、病毒爆发)。

六、高可用性(HA)与灾备

1、集群部署

配置HA集群(Active/Standby或Active/Active)。

同步配置文件与策略。

2、备份与恢复

定期备份配置文件(System Administration > Backup/Restore)。

制定灾难恢复计划(如虚拟设备快速部署)。

七、最佳实践

1、定期更新

启用自动更新:反垃圾邮件规则、病毒特征库、系统软件。

2、测试策略

使用模拟攻击工具(如GTUBE、EICAR)验证过滤效果。

3、合规性

确保配置符合GDPR、HIPAA等法规要求(如加密、数据保留策略)。

通过以上步骤,思科ESA可以实现全面的邮件安全防护,同时平衡安全性与业务连续性。根据实际需求灵活调整策略,并持续监控威胁态势进行优化。